Podrobné informace o průniku byly zveřejněny v akademické verzi práce, která je volně ke stažení na webu Tel Avivské univerzity. Jejím autorem je kryptografický specialista Adi Shamir, spoluvynálezce RSA, diferenční kryptoanalýzy a dalších významných objevů z oblasti kryptografie, ve spolupráci s Eranem Tromerem a Danielem Genkinem z univerzity v Tel Avivu.

Adi Shamir (Foto: techcn.com)

Tým Adiho Shamira už v roce 2004 předvedl, že rozdílné RSA klíče způsobují při práci procesoru odlišné zvukové vzory. Až donedávna však nebylo jasné, jakým způsobem by toho bylo možné zneužít v praxi. Největším problémem bylo, že klasické nebo ultrazvukové mikrofony dosahují citlivosti jen několik desítek až stovek kHz, což je značně vzdálené od GHz frekvencí procesorů.

Ve své nové práci, kterou tým publikoval tento týden, se jim však překážky povedlo překonat a při útoku dokázali extrahovat kompletní 4096bitové RSA klíče z rozdílných modelů notebooků. Konkrétné použili Asus N55SF, Dell Inspiron 7720, HP ProBook 4530s, HP Pavilion Sleekbook 15, Samsung NP300V5A a Lenovo ThinkPad W530. Každý z nich měl při tom při šifrování odlišnou zvukovou stopu.

Akustické vyzařování (2 sekundy, 0–35 kHz) rozdílných notebooků při práci

Ve své práci demonstrovali, že odposlech procesoru nutný k extrakci klíčů je možné vykonat i s pomocí mobilního telefonu, který je umístěn ve vzdálenosti do jednoho metru od cílového počítače. V případě použití citlivějších přístrojů a parabolické antény je odposlech uskutečnitelný i ze vzdálenosti čtyř metrů.

Měření akustické signály jsou způsobeny vibrací kondenzátorů a cívek v napěťových regulátorech. Ty se snaží udržet konstantní napětí pro procesor, který neustále mění své energetické požadavky v důsledku rozdílných činností. Tyto signály jsou na úrovni několika desítek kHz a není tedy nutné odposlouchávat GHz frekvence samotného procesoru. Zároveň jsou ale tyto zvuky dost vysoké na to, aby nebyly rušeny mechanickými komponenty, jako jsou pevný disk a ventilátory.

Odposlouchávací výbava (vlevo) a cíl útoku (vpravo).

Z útočníkovy strany musí být odhalen jedině mikrofon (B), zbytek zařízení může zůstat skrytý

Adi Shamir ve své práci uvedl několik variant možného útoku. S potenciální obětí si například můžete sjednat schůzku a použít svůj mobilní telefon na zachycení zvukových signálů z počítače, na kterém bude vykonáván proces šifrování. Stejně tak ale můžete infikovat telefon oběti škodlivou aplikací, která zvuk jeho počítače zachytí v čase, kdy je telefon položený vedle něho. V ještě lepším případě vytvoříte webovou stránku, která aktivuje vestavěný mikrofon notebooku při návštěvě a zaznamená zvuky, které vytváří.

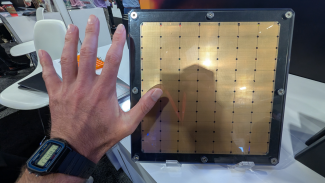

Kromě přímého odposlechu mikrofonem tým expertů ve své práci také demonstroval, že je u mnohých počítačů možno odchytávat informace i prostřednictvím změn elektrického potenciálu na těle notebooku nebo desktopu.

Zachycení citlivých informací je tak možné i „magickým“ dotekem, který připomíná scény ze sci-fi filmů a her. Útočníkovi by stačilo dotknout se notebooku nebo skřínky počítače holou rukou a informace získat měřením rozdílů elektrického potenciálu mezi jeho vlastním tělem a okolního prostředím. Možné je též použití speciálně upravených kabelů Ethernetu v rámci sítě LAN, nebo připojovacích kabelů monitorů.

Zdroj: Tel Aviv University