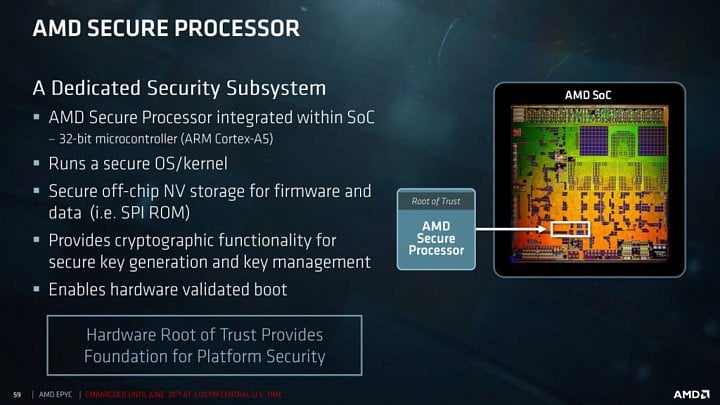

Předevčírem jsme se tu otřeli o to, jaké může mít uzavřený hardware a firmware klíčových součástí počítače (zde samotných procesorů, jejich čipsetu a řídící jednotky) konotace pro bezpečnost. Propagátoři open source prosazují, že jen otevřený kód může zajistit, aby hardware byl bezpečný a bez „zadních vrátek“, na čemž stavějí různé pokusy o otevřená alternativní PC jako ona pracovní stanice Talos II nebo alternativní BIOSy Libreboot. Na platformě x86 jsou naopak firmwary, mikrokód a softwarový kód bezpečnostních subsystémů jako Intel Management Engine a AMD Secure Procesor uzavřené a utajené. Jde o problém, protože tyto systémy mají v počítači větší privilegia než samotné CPU a operační systém. V případě jejich infikování mohou sloužit k neodhalitelným útokům, sledování, nebo krádežím dat.

Po uvedení procesorů Ryzen a ještě více po nedávném průšvihu kolem ME v prakticky všech procesorech Intel bylo AMD vyzýváno, aby se jako „menší a pružnější“ z obou výrobců chopilo iniciativy a svůj kód otevřelo jako open source. Firma tyto návrhy ihned neodmítla a během posledních měsíců se hovořilo o tom, že je zváží. Bohužel to ale vypadá, příznivci otevřenosti budou mít smůlu.

AMD Secure Processor je separátní subsystém podobný Intel ME. Má větší privilegia než samotný systém

AMD Secure Processor je separátní subsystém podobný Intel ME. Má větší privilegia než samotný systémPodle informací, které byly zmíněny v přímo přenášeném streamu se zástupci AMD, totiž otevírání nakonec nebude a z procesorů AMD se tak zaslíbená platforma vyhovující podobným ideálům (nebo alespoň lepší než Intel, případně další běžné komerční architektury) nestane. Firma přitom dříve na podobné otázky uváděla, že tuto možnost prozkoumá a zváží. Nedávno ještě byla ve hře, v květnu se na podobném videu zástupci vyjádřili, že odpověď zatím není a tyto procesy potřebují svůj čas.

Na videu zástupci firmy (mimojiné Forrest Norrod, který má na starosti serverovou verzi Zenu, procesory Epyc) sdělili, že otevírání kódu pro subsystém PXP nyní v plánu není. Pravděpodobně tedy zkoumání této možnosti nedopadlo příznivě. Šance na opačné rozhodnutí asi nebyla příliš velká, takže lze stěží mluvit o překvapení. Dotazy na otevření také vždy přicházely zvenčí, nešlo tedy o něco, co by AMD někdy v nějaké formě přímo plánovalo udělat.

PSP kontrolovaly nezávislé audity

Pro propagátory bezpečnosti skrze otevřenost jde tedy o zklamání. Na stejném videu zástupci AMD ale sdělili, že se snaží bezpečnost této technologie (a tím celé hardwarové platformy procesorů AMD) zajistit co nejlépe a pro tento účel PSP prošlo letos auditem nezávislých bezpečnostních firem, které pro AMD zranitelnosti hledaly. Slova na videu naznačují, že více než jedné a podobné ověřování si prý prováděli nezávisle i někteří zákazníci – buď asi výrobci serverů, nebo velcí provozovatelé datacenter. Při takovém auditu měli experti patrně i přístup ke zdrojovému kódu pod NDA, takže to, že firmware není v režimu open source neznamená, že jej nezkontroluje nikdo mimo samotné autory.

Proti otevření zdrojového kódu pro komponenty procesoru a jeho platformy může být více důvodů. Paradoxně jsou i bezpečnostní – konkurenční názorový směr totiž zase považuje veřejně dostupný kód i za zdroj rizika. Kromě toho ale výrobci či dodavatelé kódu obvykle zdrojový kód považují za obchodní tajemství, jehož zveřejnění by pomohlo konkurenci. A to jednak k odhalení knowhow a fungování programu (nebo související technologie), ale méně poctivé a zákony ctící konkurenci rovnou k opsání či převzetí některých funkcí a řešení. Pokud by takto karty mělo odhalit jen AMD a Intel či další firmy nikoliv, pak by se vedení mohlo bát, že si jednostranně uškodí (a za finanční škody by neslo odpovědnost).

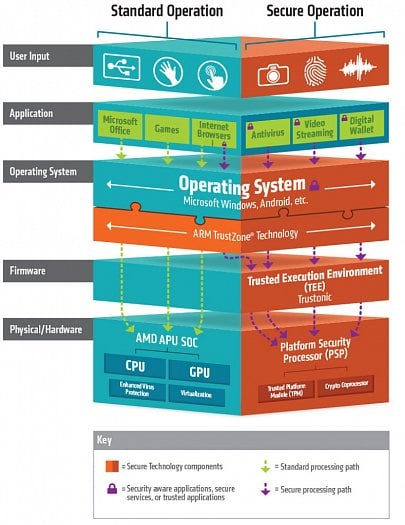

V tomto případě je ale možné také to, že AMD kód ani zveřejnit legálně nemůže. Kromě jiných právních zapeklitostí může být největším problémem, že je celá implementace závislá i na binárním nebo zdrojovém kódu dalších firem, který byl koupen nebo licencován, ale jen k domluvenému použití, nikoliv k otevření. To se bude týkat s velkou pravděpodobností právě bezpečnostního koprocesoru AMD Secure Processor (či PSP) a souvisejících funkcí pro vzdálenou správu počítače. PSP je totiž založen na technologii Trustzone licencované od ARMu. Otevřít tuto technologii by tedy musel ARM, který však softwarovou stránku pravděpodobně bude chtít chránit coby zdroj svých licenčních příjmů.