V poslední době se objevily zprávy o útocích na malé domácí routery. Jedním z rozebíraných útoků bylo napadení routeru TP-LINK TD-W8901GB, které objevil pan Jakub Bouček. Tento napadený router byl poskytnut k analýze týmu CSIRT.CZ. Router měl několik známých bezpečnostních chyb a zjistili jsme, že jejich zneužití je poměrně jednoduché a umožňuje kompletní ovládnutí routeru a následné ovlivňování provozu, který přes něj prochází. Alarmující je především fakt, že podle našich předběžných měření je jen v českém internetu na 5000 podobných routerů s identickou chybou. CSIRT.CZ se proto rozhodl vydat následující návod na zabezpečení routeru.

Router TP-LINK TD-W8901GB

Router TP-LINK TD-W8901GB obsahuje, mimo jiné, zranitelnost „rom-0″. Jedná se o chybu typu nedostatečná kontrola přístupu ve webovém rozhraní pro správu routeru. Ve zkratce jde o to, že router umožňuje vyexportovat a stáhnout svojí konfiguraci v podobě binárního souboru. Součástí konfigurace jsou, mimo jiné, i přístupová hesla k webovému administračnímu rozhraní. Chyba pak spočívá v tom, že tento soubor lze stáhnout, aniž je před tím vyžadováno heslo – stačí pouze znát URL tohoto souboru. A kritická je tato chyba proto, že při výchozím nastavení routeru je možné konfiguraci stáhnout i přes WAN rozhraní, tedy z celého Internetu.

Router TP-LINK TD-W8901GB se prodával mezi lety 2008 a 2011 a v současné době již není výrobcem podporovaný a tím pádem pro něj ani nejsou vydávány bezpečností updaty. Zjistili jsme, že i nejnovější firmware, build 100820 z 20. srpna 2010, tuto chybu stále obsahuje. Ta samá chyba i situace ohledně podpory se však týká celé rodiny routerů, které vychází z operačního systému ZynOS. V ČR byly tyto routery ve své době oblíbené a v současnosti je, podle našich měření, v provozu jen v ČR na 5000 těchto zařízení, která trpí zmíněnou zranitelností.

Jakmile útočník získá přístup k webovému administračnímu rozhraní, může změnit adresy DNS resolverů a přesměrovat provoz z adres nejnavštěvovanějších serverů. Útočník tak může zkoušet napadnout koncové stanice v síti za ovládnutým routerem a má větší šanci, že zmate uživatele, když své podvodné weby vydává například za google.com, seznam.cz a další.

Webové rozhraní routeru pravděpodobně obsahuje další známé chyby, které umožňují vylákat z routeru přístupová hesla k jeho administraci složitějšími metodami. Proto CSIRT.CZ navrhuje, jako bezpečnostní opatření, úplně zakázat přístup na webovou administraci z WAN rozhraní a v ideálním případě povolit administraci jen z jedné konkrétní vnitřní IP adresy.

Návod

1. V první řadě se přihlaste do webového rozhraní routeru. Pokud neznáte heslo a nebo vám heslo heslo změnil útočník, který vás už stihl navštívit, proveďte factory reset podržením reset tlačítka na zadní straně routeru po dobu pěti sekund. Po factory resetu bude uživatelské jméno „admin“ a heslo „admin“.

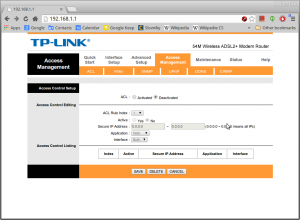

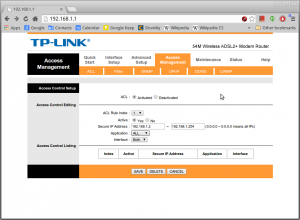

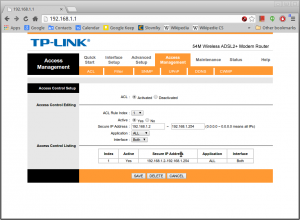

2. Přejděte do nastavení Access Management a do záložky ACL.

3. Aktivujte ACL (nastavte „ACL“ na „Activated“). Vytvořte ACL záznam s indexem 1, nastavte „Active“ na „Yes“, nastavte adresy své vnitřní sítě, případně vyberte adresu konkrétního počítače či počítačů, které mají mít přístup na administraci. (V příkladu volíme výchozí adresy 192.168.1.2 – 192.168.1.254.) Nastavte „Application“ na „ALL“ a „Intefaces“ na „Both“.

4. Nastavení uložte tlačítkem Save.

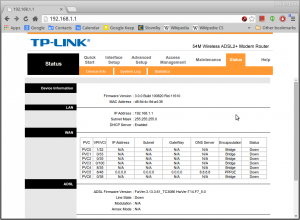

Pokud má router na WAN rozhraní veřejnou IP adresu, bylo by dobré otestovat, zda je webové rozhraní opravdu nepřístupné zvenčí, máte-li tu možnost. Na to si stačí zjistit veřejnou adresu ze Status stránky ze stavu příslušného PVC (pravděpodobně PVC5) a tuto adresu zadat v cizí síti do webového prohlížeče. Adresa má však jen omezenou životnost, takže je potřeba test provést dříve, než se adresa změní.

Článek původně vyšel na blog.nic.cz, autorem je Tomáš Hlaváček. Zde jej uveřejňujeme pod licencí CC BY-SA.