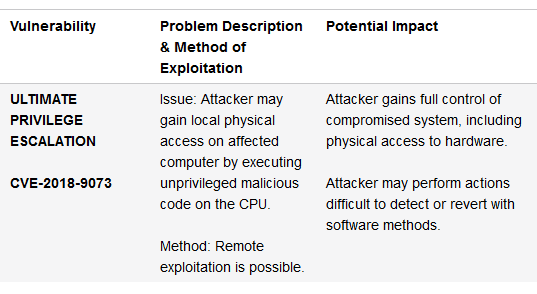

Letošní rok bude zdá se do velké míry rokem hardwarových zranitelností v procesorech. Prakticky hned po vyprchání alkoholu ze Silvestrovských oslav se se provalily díry Meltdown a Spectre a poté přišly i další. A zdá se, že od nich stále není pokoj, protože na konci března se bohužel opět urodila další, navíc hodně divoce vyhlížející. Nově objevená chyba byla publikována univerzitními výzkumníky a nazvaná Ultimate Privilege Escalation (CVE-2018-9073), což vystihuje podstatu toho, čím hrozí. Projevem chyby je nežádoucí zvýšení oprávnění běžícího kódu, přičemž jeho zdroj leží přímo v hardwaru procesorových jader několika aktuálních architektur. Problematickou kombinací instrukcí pro výpočetní a load/store jednotky jádra lze docílit zvýšení oprávnění běžícího škodlivého kódu, který pro započetí útoku nemusí mít žádná speciální privilegia a principiálně je realizovatelný i v javascriptu. To umožňuje útok například z reklamy nebo jiného skriptu běžícího na navštívené webové stránce. Chyba je zneužitelná vzdáleně.

Eskalace ze vzdáleného na lokální fyzický přístup

Důvod, proč jsou chyba a její exploit „ultimátní“ eskalací privilegií, je ten, že chyba neumožňuje toliko získat plný administrátorský přístup k systému. Rozsah kontroly nad napadeným systémem je ještě větší, útočník spuštěním kódu získává rovnou tzv. fyzický přístup k hardwaru (počítači v domácnosti nebo serveru v datacentru). Může tak provádět úpravy vzdáleným útočníkem běžně nerealizovatelné, například restartovat nebo vypnout počítač, přeprogramovat SPI Flash s BIOSem a měnit jeho nastavení včetně odstínů RGB podsvícení, použít porty USB nebo připojit periférie a jinak do počítače zasáhnout.

Postižen je Intel i AMD

Z bezpečnostních důvodů nebyl zatím exploit ani popis kódu, který zranitelnost spouští, zveřejněn. Ovšem společnosti Intel i AMD potvrdily funkčnost a nebezpečnost na některých aktuálních architekturách. U AMD by mělo jít o Zen v současných procesorech, u Intelu o Broadwell, Skylake a související jádra, jakž i o 14nm Atomy včetně serverových (Airmont a Goldmont – o současném Goldmontu+ není nic řečeno, takže jeho status není jasný). Dobrou zprávou je, že každá architektura potřebuje konkrétní variantu exploitu, který tak není univerzální, což útoky o něco ztíží.

Pod NDA měli možnost jejich kód vyzkoušet někteří bezpečnostní výzkumníci a že skutečně funguje, potvrdil například výrobce antivirů Kaspersky, firma Trail of Bits a mluvčí US-CERT. Dan Guido, CEO firmy Trail of Bits, vyřídil prostřednictvím právního zástupce po telefonu webu Ars Technica, že úspěšně pronikl k serveru v datacentru neidentifikovaného subjektu, ovšem bližší podrobnosti nebyl schopen sdělit, jelikož byl na místě zatčen a policií ani na cele předběžného zadržení mu nebylo sděleno, kde se nachází.

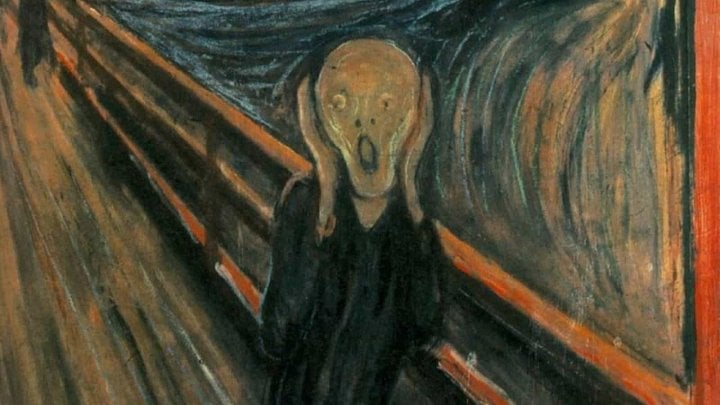

To dokládá, že onen fyzický přístup funguje ve všech praktických ohledech, byť jde o poněkud těžko stravitelnou představu. Whitepaper k chybě varuje, že se de facto jedná o teleportaci útočníka se závažnými důsledky. Je například do určité míry pravděpodobné, že spolu s krádeží dat by tento útok mohl být po další evoluci zneužit i ke krádeži samotného hardwaru skrze síťové připojení. Případně k další podobné kriminální činnosti, realizovatelné pokud je napadený počítač například umístěn v domácnosti. Na druhou stranu má metoda i dříve nepoznané komplikace pro útočníka – například může na napadeném systému zanechat fyzické otisky prstů. Zatím nebyly uspokojivě vyřešeny otázky jako co se stane, pokud je napadený systém umístěn například v prostoru s minimem volného místa, v družici ve vesmíru, nebo na zdi jeskyně, jejíž podlaha je tvořena žhavou lávou.

Hardwarová protiopatření

Zdá se, že toto by měla využívat některá hardwarová protiopatření, která výrobci procesorů proti chybě Ultimate Privilege Escalation chystají. Intel uvádí, že bude na vyžádání v rámci záruky poskytovat kit s takzvanými vraními nohami neboli též nášlapnými ježky, které se mají aplikovat do prostoru okolo ohrožených systémů. Ve finálním stádiu testování jsou také lepící koberce. Softwarová řešení zdá se k dispozici nejsou, uvažuje se však, že by operační systémy mohly detekovat přítomnost kritické sekvence instrukcí, případně by tato úloha mohla připadnout antivirovému software, ovšem to bude opatření obnášející na rozdíl od vraních noh určitou ztrátu výkonu.

Vraní nohy s odstrašující oxidační povrchovou úpravou typu "středověk" (Foto: Andreas Franzkowiak, Wikimedia Commons)

Vraní nohy s odstrašující oxidační povrchovou úpravou typu "středověk" (Foto: Andreas Franzkowiak, Wikimedia Commons)Na vině je kvantová mechanika

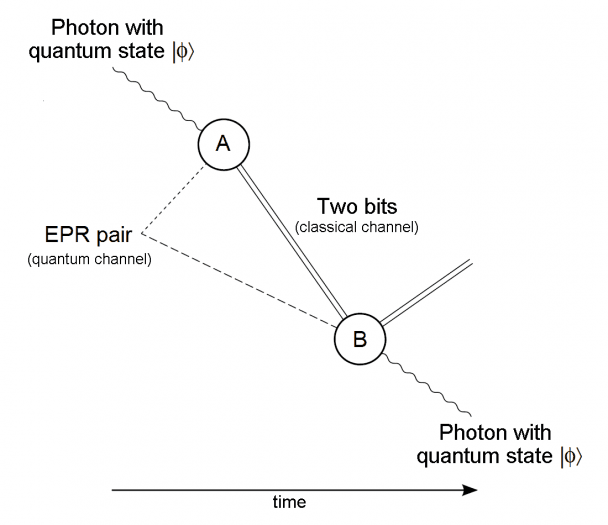

Popsané projevy zní senzačně, ovšem mají zdá se vědecké vysvětlení. Podle odborníků, kteří se k odhalení vyjádřili (kromě médií také třeba na Twitteru), vyplývá z neveřejného popisu exploitu, že zranitelnost zneužívá kvantové jevy, jejichž efekty nastávají v mikrosvětě. Tím, jak se miniaturizuje výrobní proces a struktury čipů se blíží k hranici rozměrů samotných atomů, se začínají na úrovni obvodů dnešních čipů projevovat kvantové jevy. K těm přitom patří právě paradoxní a zdánlivě nemožné fenomény – které Einstein kdysi odmítavě označoval jako „strašidelné působení na dálku“ – například kvantové provázání (entanglement) a právě teleportace.

Zatímco běžně vedou nežádoucí vlivy tohoto typu v křemíkovém čipu k tzv. „nepředvídatelnému chování“ (unpredictable systém behaviour), tedy obecně k nestabilitě nebo zatuhnutí a návrháři se snaží je potlačovat, zde se výzkumníkům komplexní manipulací stavu čipu podařilo tyto kvantové děje převést i do makrosvěta. Že unikátní fenomény mikroskopické úrovně světa reálně využít, i když by tomu měly na první pohled zabraňovat fyzikální zákony (dle nichž kvantová koherence při interakci s makrosvětem tzv. kolabuje), ukazují kvantové počítače. Tam je to však na mnohem omezenější úrovni, zatímco zde se do kvantového stavu dostává velmi rozsáhlý makroskopický systém zahrnující napadené CPU a vzdáleného útočníka.

David Kanter na fóru Real World Tech zjištění charakterizuje takto: „Exploit využívající převedení kvantového jevu do makrosvěta pro nekalé účely by neměl být překvapením, tato možnost byla již předmětem myšlenkových experimentů. Zaráží mě jen, že se to stalo už nyní na křemíkovém 14nm procesu, experti čekali problémy až po přechodu na tranzistory používající germanium. To je totiž stejné národnosti jako jistí fyzici, kteří tyto problémy do přírodních zákonů nezodpovědně zavedli. A pak také, že nepatrné slabé místo obvodů dokáže odhodlaný útočník zúročit takto šokujícím způsobem. Na druhou stranu, pokud jste bezpečnostní expert, nemělo by vás nikdy překvapit, jak dobře dovedou hackeři uplést bič z lejna.“

Na RWT občas diskutuje také Linus Torvalds, pověstný přímým stylem, kterým pojmenovává problémy, aniž by si bral servítky, a k fenoménu se také vyjádřil. Podotknul krátce (ponecháváme v původním znění): „Well f*ck you too, semiconductors!“

Poznámka: tento článek vyšel 1.4. 2018 a jak jste asi již poznali, jednalo se o aprílový žert.