Heffner tedy bádal dál a zjistil, že řetězec s obsahem 'xmlset_roodkcableoj28840ybtide' se pojí k backdooru (překvapivě), tedy zadním vrátkům, která umožňují obejít zadávání uživatelského jména a hesla do webového administračního rozhraní routeru. Stačí změnit user agent string webového prohlížeče, který typicky identifikuje prohlížeč, verzi a operační systém. Když jej nahradíte řetězcem uvedeným výše, routery D-Link se vás při přístupu do administrace nebudou ptát na heslo a rovnou vám poskytnou plný přístup k veškerému nastavení.

Tentokrát za bezpečnostní dírou nemusíte hledat spiknutí s NSA v hlavní roli. Stačí si řetězec přečíst pozpátku a vyjde vám: 'edit by 04882 joel backdoor'.

Heffner na svém blogu /dev/ttyS0, který momentálně kolabuje pod náporem zvědavců, spekuluje, jak zadní vrátka mohla vzniknout. Programátoři firmware potřebovali umožnit některým programům a službám vzdáleně měnit některá nastavení routeru. Aby si zjednodušili práci, rozhodli se posílat požadavky webovému serveru, který už měli naprogramovaný. Přístup do webového rozhraní je ale chráněn heslem a to může uživatel změnit. Průměrný programátor by se možná v tomto okamžiku zastavil a hledal jinou cestu – ne však náš hrdina Joel Backdoor, který přišel s geniálním řešením s využitím user agent stringu.

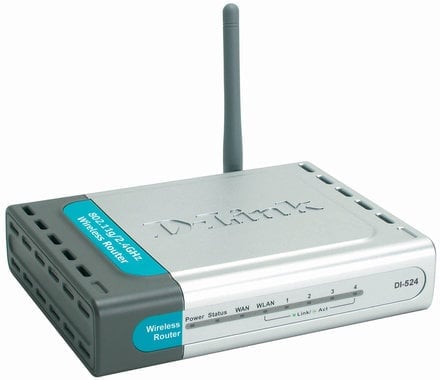

Jeho výhybka je přítomná v řadě starších drátových i bezdrátových routerů od D-Linku, ale i dalších firem, které používají jeho hardware a firmware. Seznam postižených modelů čítá D-Link DIR-100, DI-524, DI-524UP, DI-604S, DI-604UP, DI-604+, TM-G5240, Planex BRL-04UR a BRL-04CW a podle ohlasů v diskuzi též D-Link DIR-615. Vlastníte-li některý ze jmenovaných ADSL modemů, doporučujeme zakázat přístup k administračnímu rozhraní zvenčí (WAN).

Pozorní čtenáři v diskuzi pod původním článkem upozornili, že backdoor odhalil už v roce 2010 kdosi na ruském serveru CodeNet (viz komentář úplně dole na stránce), až doposud ale díra zůstala bez povšimnutí.

Zdroj: bit-tech.net, /dev/ttyS0 (Google Cache)