Na přední frontě selhává Qualcomm.

Jeho TrustZone umožňuje načtení důvěryhodných aplikací. Jenže

právě toto prostředí má svá slabá místa a je možné ho

zneužít při útoku na šifrované úložiště v zařízeních

s Androidem. Především má TrustZone k dispozici klíč,

podle něhož Android šifruje úložiště.

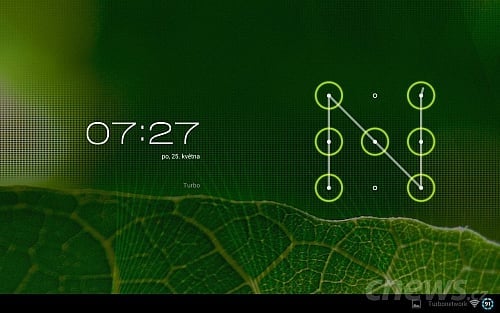

Šifrování může být prolomeno, na síle přihlašovacího prvku stále záleží (Ilustrační obrázek)

Není přitom použit neměnný hardwarový

klíč, ale klíč odvozený od tohoto klíče. To je podle

výzkumníka samo o sobě problémové, neboť hardwarový klíč

by nebylo možné získat pomocí softwaru. Na to by byl potřeba

specializovaný hardware. Aplikace KeyMaster ale používá odvozený

klíč, který je navíc přímo dostupný prostředí TrustZone.

Pokud tedy naleznete díru v TrustZone,

můžete se dostat přímo k odvozenému klíči. Pak šifrovací

schéma v Androidu padne. Oprava TrustZone je naneštěstí

nesnadná a pravděpodobně by si vyžádala úpravu hardwaru.

Jinými slovy nebude stačit sáhnout a aplikovat opravný software.

I na opraveném zařízení by pak bylo možné downgradovat

software zpět na děravou verzi. Teoreticky.

Tím spíš by neměl být velký problém pro

výrobce zařízení či samotný Qualcomm, aby se dostali k vašim

datům. Což by po nich někdo mohl chtít, vzpomeňme na nedávný

případ, kdy Apple odmítal FBI pomoct s tím, aby se agentura

dostala k uživatelským datům v iPhonu. Apple do svých

telefonů odmítá

implementovat podobná zadní vrátka. (FBI se i tak k datům

dostala, jen nevíme,

jak ochranu prolomila.)

Shrnutí

Výzkumník tedy odhalil, že samotné schéma pro

šifrování úložiště, které Android používá, má své

problémy (s volbou klíče). Dále mu nohy podráží

TrustZone. Beniamini je s oběma dotčenými firmami v kontaktu

a některé díry už prý byly zalepeny. Jak bylo ale naznačeno, ne

vše je možné snadno opravit. Druhá věc je distribuce

bezpečnostních aktualizací. Ne

každé zařízení má aktuální Android.

Navíc ani nevíme přesně, které verze jsou

zranitelné. Výsledek je nicméně takový, že zvlášť pokud máte

přístroj se základem od Qualcommu, mohl by se někdo k vašim

datům na zašifrovaném úložišti dostat, kdyby opravdu chtěl.

Kvůli zranitelným místům mezi nimi a útočníkem či útočnicí

stojí pouze vaše heslo. A vybírání kvalitních hesel

lidé

nemají v nátuře. Závěr výzkumu doporučuje Googlu, aby

navrhl lepší systém pro šifrování. V tomto případě

Androidu nepomáhá ani silná 2048bitová šifra.

Zdroj: Bits,

Please! via Neowin