Před měsícem se provalily velké bezpečnostní zranitelnosti spočívající přímo v návrhu procesorů, chyby nazvané Meltdown a Spectre. Tyto díry se staly hlavním tématem začátku roku a podle reakce výrobců hardwaru (a softwaru) jsou vnímány docela vážně. Zdá se, že už k tomu bohužel máme i praktický doklad – kyberzločinci je již začali šířit v reálném světě, „mimo laboratoř“.

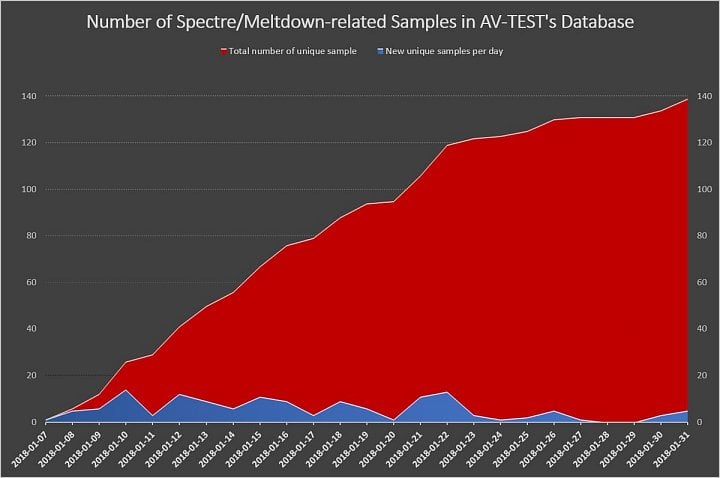

Výskyt těchto exploitů „v poli“ potvrdila organizace AV-TEST, která testuje a porovnává antiviry. Podle této instituce bylo odhaleno 139 vzorků škodlivých programů zneužívajících nebo pokoušejících se zneužít Spectre či Meltdown. Jsou zřejmě založené na ukázkovém kódu, který zveřejnili pro demonstrování zranitelnosti přímo bezpečnostní výzkumníci, kteří chyby odhalili (tedy tzv. „proof of concept“, PoC). Množství známých vzorků rostlo od 7. ledna, kdy se začaly objevovat, až do konce měsíce. Již 21. ledna jich bylo přes sto, ovšem ne všechny musí být plně funkční.

Drtivá většina vzorků údajně má formu zkompilovaných binárek spustitelných na Windows, MacOS nebo Linuxu, jejichž zneužití by tedy vyžadovalo lokální spuštění tohoto programu nebo jeho vpravení do na první pohled legitimní aplikace. Ovšem AV-TEST uvádí, že už byla nalezena také implementace exploitu chyby Spectre v javascriptu, což je nebezpečnější. Javascript umožňuje napadání počítačů přímo z navštívených webových stránek či na nich servírovaných reklam. Pro připomenutí: chyby Meltdown a Spectre dovolují programu číst operační paměť, ke které nemá mít přístup. Rizikem zde je tedy únik/krádež citlivých informací nebo dat. Infikování nebo ovládnutí systému může nastat až sekundárně.

Počet odhaleného malwaru exploitujícího Meltdown nebo Spectre během ledna. Červeně celkový počet, modře nově objevené typy (Zdroj: AV-TEST)

Počet odhaleného malwaru exploitujícího Meltdown nebo Spectre během ledna. Červeně celkový počet, modře nově objevené typy (Zdroj: AV-TEST)AV-TEST poskytl pro některé z těchto malwarů hashe SHA-256. Ty by měly dokládat, že se tento kód skutečně vyskytuje na internetu, jelikož podle VirusTotal byl kód s dotyčnými hashi skutečně nalezen některými antiviry. Bezpečnostní firma Fortinet nyní na blogu uvádí, že má celkem 11 signatur různých exploitů Meltdownu nebo Spectre.

Riskware/POC_Spectre W64/Spectre.B!exploit Riskware/SpectrePOC Riskware/MeltdownPOC W32/Meltdown.7345!tr W32/Meltdown.3C56!tr W32/Spectre.2157!tr W32/Spectre.4337!tr W32/Spectre.3D5A!tr W32/Spectre.82CE!tr W32/MeltdownPOC

Podle AV-TESTU je teď zneužívání těchto chyb pravděpodobně ve „zkušební fázi“ a útočníci zřejmě vymýšlí, jaké přesně informace by mohli z napadených počítačů či zařízení „těžit“. Podle šéfa AV-TESTU je značně pravděpodobné, že se v budoucnosti tyto exploity objeví v cílených nebo i masových útocích. Ačkoliv tedy asi riziko napadení Spectrem nebo Meltdownem nyní neexistuje na každém kroku, není nulové.

Doporučení plynoucí z těchto zpráv je takové, že bychom měli dbát, aby na počítačích, které používáme pro přístup na internet, byly nainstalovány pokud možno všechny dostupné bezpečností opravy těchto problémů. To znamená v prvé řadě opravy operačního systému proti chybě Meltdown na procesorech Intel, která má zřejmě nejnebezpečnější dopad a nejsnazší zneužití (ale naštěstí by ji opravy OS měly kompletně zavřít). Kromě toho je třeba mít aktualizovaný webový prohlížeč a ideálně také aktualizace mikrokódu procesoru (které obvykle dostanete skrze nový BIOS desky). Tyto aktualizace mikrokódu totiž umožňují operačním systémům aktivovat další protiopatření proti chybám Spectre navíc. Její první verze pro procesory Intel však byla chybová a vyvolává náhlé restarty, takže v jejím případě bude možná lepší ještě nějakou dobu počkat na opravenou verzi. Její vydání snad nebude trvat příliš dlouho.

Pro mnoho starších PC a desek bohužel asi výrobci nevydají nový BIOS, takže jejich odolnost proti Spectre bude stát hlavně na obranách začleněných do prohlížečů, případně na antivirech, pokud dokáží škodlivý javascript v načítané stránce odhalit podle signatury.