V letošním roce se už několikrát dostal na přetřes subsystém Intel Management Engine, což je skrytá řídící jednotka procesorů Intel a celé jejich platformy, která se zároveň dá používat pro vzdálenou správu a podobné možnosti – a je trnem v oku řadě lidí kvůli uzavřenosti a potenciálu pro bezpečnostní hrozby. A zranitelnosti v ní nyní skutečně byly nalezeny, a to zřejmě docela kritické. Umožňují dokonce i vzdálené kompromitování ME, které vzhledem k privilegovanosti tohoto subsytému znamená ovládnutí celého počítače se ztíženou možností takové napadení odhalit. Čeká nás tedy aktualizace firmwarů u velkého množství počítačů, notebooků i serverů s procesory Intel.

Problém má spočívat v sérii různých zranitelností (označených kódem SA-00086) napříč firmwarem systému IME, které nalezli analytici z bezpečnostní firmy Positive Technologies – titíž, kteří před nedávnem publikovali analýzu struktury tohoto systému a možné cesty, jak ho deaktivovat. Tyto chyby obnášejí tzv. zranitelnosti typu „privilege escalation“ (kdy selhává systém přístupových oprávnění a útočník dostane pod kontrolu něco, co mu nemá být povoleno) a dále vícero chyb typu buffer overflow, které při zneužití dovolují útočníkovi propašovat a spustit v rámci IME vlastní kód, což umožňuje kompletní „kompromitování“ systému.

Vzdálené ovládnutí nebo únik citlivých dat

Dopad chyb se projevuje nejen v Intel Management Enginu, ale také v na něm postavené Intel Active Management Technology pro vzdálenou správu korporátních PC s funkcemi vPro, Trusted Execution Technology a v technologii Server Platform Services. Zranitelnosti jsou to poměrně kritické (i když Intel je označuje jen za "Important") a celkově jde asi o větší incident než byla na jaře hlášená zranitelnost AMT. Některé umožňují podstrčení a spuštění nepodepsaného kódu v privilegovaném prostředí IME, což normálně nemá být možné, pokud má útočník lokální nebo vzdálený administrátorský přístup. Tento kód pak může sloužit jako rootkit uvnitř IME, kde není detekovatelný z prostředí operačního softwaru, jelikož IME má vyšší privilegia.

Kromě ovládnutí stroje může útočník také způsobit nestabilitu. Rovněž velmi nebezpečné je další riziko těchto chyb. Zřejmě i neprivilegované procesy a uživatelé mohou napadnutím některých těchto zranitelností přečíst citlivé informace, které jsou v IME uložené a mají být mimo dosah nepovolaného softwaru. Z IME lze takto dostat třeba certifikáty a šifrovací klíče uložené v implementaci TPM, která je v IME obsažená (tzv. „firmware-based trusted platform module“). Zatímco první část chyb má určitou zábranu v tom, že útočník musí nejdříve získat privilegovaný přístup, než je zneužije (takže při dobrém zajištění systému se mu můžete ubránit), zde je zřejmě díra rovnou otevřená neprivilegovaným procesům. Pokud vás jinak tyto chyby zajímají více, sledujte program konference Black Hat Europe 2017 příští týden. Výzkumníci z Positive Technologies by na ní měli nálezy prezentovat.

Postižené jsou architektury Skylake, Goldmont a novější

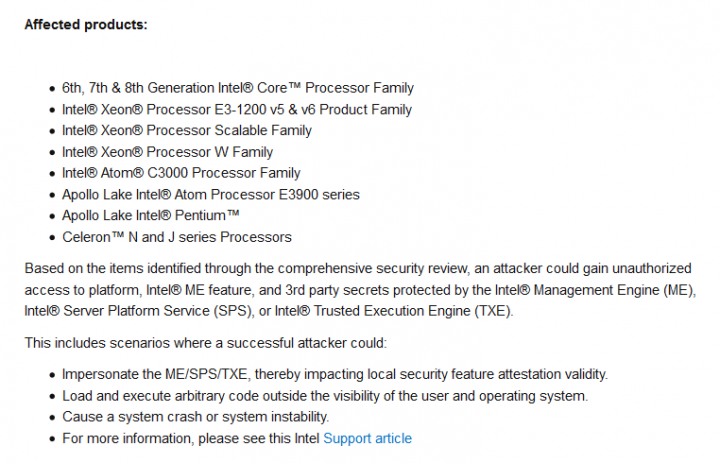

Tyto zranitelnosti byly objeveny ve verzích Intel Management Enginu, které jsou založené na operačním systému Minix. Ty se nacházejí v procesorech až od roku 2015, takže postižené jsou počítače založené na CPU Skylake, Kaby Lake a Coffee Lake, serverová Skylake-SP (včetně Skylake-X a Xeonů W). Ale také procesory založené na jádrech Goldmont, tedy Atomy, Celerony a Pentia Apollo Lake a rovněž také nové serverové Atomy C3000 (Centerton).

Tyto konkrétní bezpečnostní hrozby tudíž neplatí pro čipy architektur Haswell a starší nebo Atomy/Celerony/Pentia Braswell a Cherry Trail a starších, neboť ty mají zcela jiný firmware. Ovšem i v nich by se mohly skrývat podobné chyby např. typu buffer overflow. Výzkumníci z Positive Research uvádějí, že nová generace IME založená na Minixu a procesorových jádrech x86 je mnohem snáze analyzovatelná a debugovatelná (do Haswellu se používal esoteričtější RTOS ThreadX a instrukční sada ARC). Méně známých zranitelností ve starším IME může být čistě tím, že dá větší námahu je odhalit.

Tyto konkrétní bezpečnostní hrozby tudíž neplatí pro čipy architektur Haswell a starší nebo Atomy/Celerony/Pentia Braswell a Cherry Trail a starších, neboť ty mají zcela jiný firmware. Ovšem i v nich by se mohly skrývat podobné chyby např. typu buffer overflow. Výzkumníci z Positive Research uvádějí, že nová generace IME založená na Minixu a procesorových jádrech x86 je mnohem snáze analyzovatelná a debugovatelná (do Haswellu se používal esoteričtější RTOS ThreadX a instrukční sada ARC). Méně známých zranitelností ve starším IME může být čistě tím, že dá větší námahu je odhalit.

Výrobci budou muset aktualizovat stovky modelů PC či desek

Bohužel se zdá, že tentokrát nejde jen o chyby postihující čistě korporátní PC s aktivními (příplatkovými) funkcemi pro vzdálenou správu. Například seznam postižených PC od Aceru obsahuje i běžné spotřebitelské systémy, takže minimálně část zranitelností je exponována útočníkům i na nich. Zda je váš konkrétní počítač ohrožen, by vám měla říci tato utilita od Intelu, otestovat můžete stroje s Windows a Linuxem (linuxová verze je skript, vyžadující nainstalovaný Python 2).

Tyto díry bude třeba na všech postižených strojích zalátat aktualizacemi firmwaru pro dané subsystémy Intel Management Enginu (a třeba asi budou také nové ovladače pro něj). Aktualizace firmwaru se k vám dostanou prostřednictvím výrobce notebooku, počítače, základní desky či serveru, budete tedy muset čekat na to, až se mu podaří novou verzi vydat. Vzhledem k tomu, že postiženo je velké množství systémů, toto může trvat týdny až měsíce, některé počítače zřejmě budou opraveny až po novém roce (na druhou stranu Gigabyte by snad měl mít venku aktualizace pro pár desek pro procesory Coffee Lake a Kaby Lake s čipsety generace 300 a 200 už teď). Vzhledem k závažnosti těchto děr a možnosti, že se v nich malware „schová“ a nebude detekovatelný vaším antivirem, důrazně doporučujeme, abyste tyto aktualizace firmwaru manuálně nainstalovali, až pro vaše PC či notebook vyjdou. Nové BIOSy vám totiž bohužel automatické aktualizace v rámci Windows samy nedoručí. A uděláte dobrý skutek, pokud v rámci možností pomůžete aktualizovat i méně zdatným uživatelům mezi svými známými a rodinou.