Druhá novinka je o něco méně ambiciózní, ale zato jednodušší, elegantní a přesto velice užitečná. Jedná se o koncept, kterému říkáme interně „minipot“, tedy jakýsi miniaturní honeypot. Ten narozdíl od běžného honeypotu, který vpustí dovnitř každého s libovolným heslem a poté sleduje, co dělá, naopak dovnitř nikoho nepustí (ve skutečnosti ani není kam), ale pouze sleduje, jaká jména a hesla bude útočník zkoušet.

Byť tento přístup zdánlivě nepřináší mnoho nových informací, je velice užitečný. Prvním z jeho pozitiv oproti např. sledování firewallových logů je, že si můžeme být do značné míry jisti nekalými úmysly útočníka. Druhým je, že nám používaná hesla umožňují udělat si obrázek o tom, jak útočníci pracují. Třetím je zajímavá možnost hledat podle zkoušených jmen a hesel podobnost mezi útočníky.

Protože se ukázalo, že tato analýza je zajímavá už při použití malého množství routerů, které máme zapojené v testování nových vydání, rozhodli jsme se zveřejnit některé výsledky již nyní. Lze předpokládat, že s nasazením ostatním uživatelům se údaje výrazně rozšíří a zpřesní.

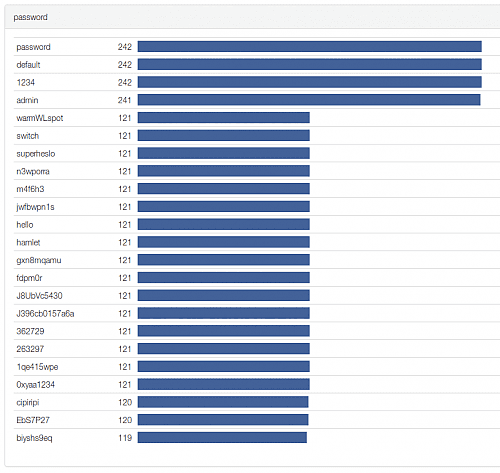

Informace, že většina útočníků zkouší kombinaci jména a hesla root/root nebo admin/admin asi nikoho nepřekvapí. U kolika útočníků byste ale například tipovali, že budou zkoušet třeba heslo „J8UbVc5430″? Možná jeden, spíš žádný? A co když se ukáže, že jich je přes 100? To už může vést člověka k zamyšlení a s příslušnými nástroji i k zajímavé analýze.

V našem případě jsme použili metodu známou jako „kosinová podobnost“, která se používá například při zjišťování podobnosti textů. Pomocí té jsme identifikovali skupiny velice podobně se chovajících útočníků.

Zjistili jsme, že seznamy zkoušených kombinací jména a hesla jsou opravdu pro některé skupiny útočníků totožné a lze tedy usuzovat, že jsou v rukou stejného člověka a nebo využívají stejný nástroj. Asi nejzajímavější byla skupina 121 rozdílných IP adres (číslo z 22.5.2015, kdy byl článek vytvořen), jejíž slovník hesel obsahoval kromě zmíněného hesla „J8UbVc5430″ také např. „0xyaa1234″ nebo „biyshs9eq“.

To nás zaujalo a snažili jsme se dál pátrat po stopách této zvláštní skupiny útočníků. Jedna ze záhad, tedy odkud se berou zvláštní testovaná hesla, se vyřešila, když se ukázalo, že se mnoho z těchto hesel vyskytuje na Internetu v různých dokumentech obsahujících seznamy uniklých hesel z úspěšných útoků. Zjištění, co mají společného útočící adresy, bylo trochu náročnější.

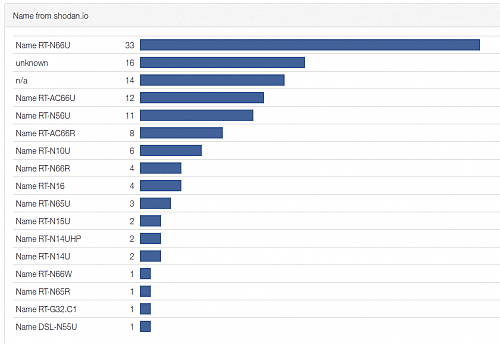

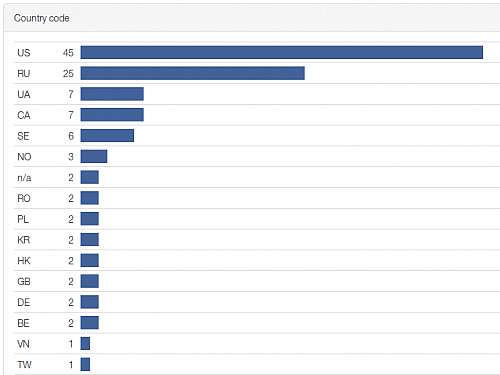

Nejprve jsme si udělali analýzu sítí a zemí, ze kterých pocházejí, ale nenašli jsme nic obzvlášť překvapivého. Teprve s využitím služby shodan.io, která poskytuje mnoho dalších informací o dostupných IP adresách, jsme narazili na zajímavou spojitost. Ukázalo se, že na téměř všech útočících adresách je domácí router od ASUSu. Navíc z řad, u kterých bylo v minulosti několikrát publikováno, že obsahují bezpečnostní díry (Arstechnica 2014, Securityweek 2015).

Když k této informaci přidáme ještě zjištění, že routery zkoušejí hesla vždy ve stejném pořadí a někdy přidají další heslo v takřka stejnou dobu, můžeme s velkou jistotou říci, že se jedná o část botnetu tvořeného napadenými routery, který je pod kontrolou jediného útočníka. Vzhledem k tomu, že se jedná pouze o vzorek dat na málém počtu zařízení za pár dní, je asi ještě brzy na závěry o rozsahu tohoto botnetu. Situaci budeme určitě dále sledovat a doufáme, že se nám podaří získat více informací v okamžiku, kdy tuto službu nasadíme i na routery Turris v běžném použití.

V mezičase bych rozhodně upozornil na to, že četnost pokusů o napadení routeru s veřejnou IP adresou a přístupným telnetem je cca jednou za 3 minuty. Pokud tedy zařízení s výchozím přihlášením root/root a otevřeným telnetem vystavíte na Internet, nestihnete možná ani heslo změnit, než vám někdo pod rukama nainstaluje na router backdoor.

Můžeme jen doufat, že výrobci se již poučili a takovouto zásadní bezpečnostní díru v nových systémech nemají. A také, že uživatelé si ji neotevřou dobrovolně sami při hraní s neznámými položkami nastavení :).

Aktualizace 2015-05-25 7:30: Přes víkend se počet zachycených unikátních IP adres, které zkoušely výše uvedená hesla, zvýšil na 183.

Článek původně vyšel na blog.nic.cz, autorem je Bedřich Košata. Zde jej uveřejňujeme pod licencí CC BY-SA.