Není to ani půl roku, co jsme zde měli zprávu, že po krádeži dat uniklo ven duševní vlastnictví neboli „IP“ tvořící součásti GPU architektury Navi 2X a RDNA 2 od AMD. Podobný nelegální průsak citlivých tajemství nyní postihl Intel.

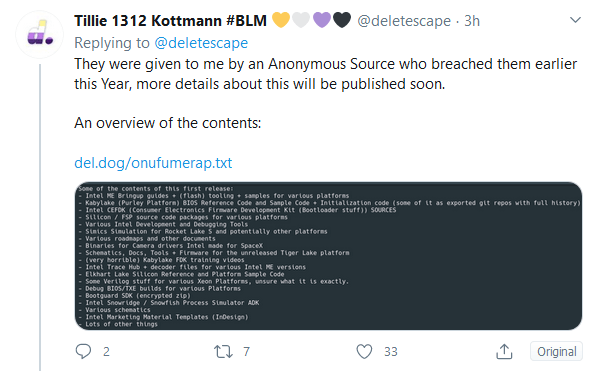

Kdo přesně z Intelu citlivá data vynesl či ukradl, není známo, ale publikoval je švýcarský IT konzultant Tillie Kottman, jenž zdá se s neoprávněnou publikací takovýchto věcí nemá problém a zveřejnil IP, zdrojový kód, nástroje či dokumenty i řady dalších firem. V tomto případě údajně (otázka je samozřejmě, zda je to pravda) data pocházejí z nezabezpečeného serveru poskytovatele Akamai, nalezeného skenováním portů.

Uniklá data mají objem 20 GB a jde o různorodou sbírku. Z části jde o bezcenné a maximálně třeba trochu nejapné směrnice pro marketing (videa o tom, jak přesvědčovat lidi ke koupi procesorů Kaby Lake). Dále jsou mezi daty také šablony pro tvorbu marketingových materiálů. To může usnadnit práci výrobcům fake roadmap a slajdů.

Zdrojové kódy BIOSu a Intel ME

Ovšem velká část je docela citlivá. V balíku jsou neveřejné vývojářské a debugovací nástroje, simulátory, SDK pro technologii Boot Guard, a nástroje a kód pro vývoj softwaru pro Intel Management Engine. Toto teoreticky může hackerům umožnit tvořit malware napadající přímo Management Engine, tedy uživateli nepřístupnou řídící jednotku procesorů/platformy Intel – tedy tzv. Ring -3 rootkity.

Dále referenční zdrojové kódy pro BIOSy, včetně těch určených pro ještě nevydané procesory Elkhart Lake (nějaké IP uniklo i pro Tiger Lake) a také nějaký zdrojový kód přímo čipů (ve verilogu) vztahující se ke Xeonům. Co všechno se v tomto balíku dá najít, je asi známo spíše orientačně. Vzhledem k tomu, že jde o data, které Intelu byla zcizena nelegálně, jsme se jimi neprobírali. Kottman publikoval tuto „osnovu“:

- Intel ME Bringup guides + (flash) tooling + samples for various platforms

- Kaby Lake (Purley Platform) BIOS Reference Code and Sample Code + Initialization code (some of it as exported git repos with full history)

- Intel CEFDK (Consumer Electronics Firmware Development Kit (Bootloader stuff)) SOURCES

- Silicon / FSP source code packages for various platforms

- Various Intel Development and Debugging Tools

- Simics Simulation for Rocket Lake S and potentially other platforms

- Various roadmaps and other documents

- Binaries for Camera drivers Intel made for SpaceX

- Schematics, Docs, Tools + Firmware for the unreleased Tiger Lake platform

- (very horrible) Kaby Lake FDK training videos

- Intel Trace Hub + decoder files for various Intel ME versions

- Elkhart Lake Silicon Reference and Platform Sample Code

- Some Verilog stuff for various Xeon Platforms, unsure what it is exactly.

- Debug BIOS/TXE builds for various Platforms

- Boot Guard SDK (encrypted zip)

- Intel Snow Ridge / Snowfish Process Simulator ADK

- Various schematics

- Intel Marketing Material Templates (InDesign)

- Lots of other things

Únik může asi Intelu dost uškodit, ale asi zase ne nějak kriticky. Některé znalosti může teoreticky zneužít konkurence, ovšem firmy jsou na toto obvykle hodně opatrné, protože pokud by jejich zaměstnanci věci z tohoto úniku viděli, vystavilo by to firmu nejrůznějším právním rizikům – Intel by mohl tvrdit, že její produkty jsou přímo či nepřímo „znečistěny“ jeho IP. Také je zde ovšem riziko, že zdrojové kódy a dokumenty zneužijí hackeři k hledání zranitelností v BIOSech a softwaru platformy Intel.

Uniklá data by asi neměla být úplně to nejzásadnější. Pocházejí zřejmě ne z nějakého interního a vysoce citlivého repozitáře, ale ze serveru poskytujícího pod NDA různé nástroje a data partnerským firmám jako jsou výrobci desek, vývojáři BIOSů a tak dále. Mělo by tedy jít jen o věci, které nejsou zas tak tajné a Intel je de facto dovoluje vynést ven, ovšem jen za určitých bezpečnostních opatření a záruk.

Toto by mělo znamenat, že se únikem asi nedostalo na veřejnost nic z toho úplně nejkritičtějšího. Na druhou stranu Kottman píše, že těchto 20 GB je jen první dávkou „ze série“ a zřejmě by tedy měl či mohl zveřejnit i něco dalšího.

Galerie: Krádež dat z Intelu, 20 GB uniklých dokumentů, nástrojů a kódu

Backdoor? Ve skutečnosti se asi senzace nekoná

V některých dokumentech či kódu nalezl snaživý leaker slovo „backdoor“, což zprávy o tomto úniku hodně připepřilo. Zde je ale asi třeba zchladit senzacechtivá očekávání, ačkoli jako už bylo řečeno, jsme obsah podrobně nezkoumali (a nejsme experti...).

V prvé řadě je třeba připomenout, že jde o data, která nebyla určená jen pro nějaký úzký kruh zasvěcených, byť byla důvěrná a tajná. Tyto dokumenty a kód byly určené pro různé hardwarové partnery (asi výrobce desek, serverů, vývojáře UEFI), takže pokud by CPU Intelu měla tajná zadní vrátka, nebylo by to prozrazeno v těchto dokumentech, které mělo k dispozici poměrně dost dalších firem.

Podle webu The Register dotyčný kód souvisí s RAS funkcemi (tj. serverovými funkcemi pro ochranu před chybami a zvýšení spolehlivosti) a ECC ochranou paměti. Backdoor v tomto smyslu zřejmě označuje nějaké rozhraní, pomocí kterého čipová sada a firmware a řídí ECC pamětí a komunikují s dotyčnými hardwarovými bloky. Není to tedy backdoor ve smyslu bezpečnostní hrozby/kompromitace.

Ostatně, pokud byste schovávali někam backdoor, asi ho nebudete viditelně označovat „backdoor“, aby ho našlo první crtl+F. Příznivci konspiračních teorií asi budou na zadní vrátka pro NSA v procesorech dál věřit, ale realisticky asi toto podobné domněnky nepodprouje. Pokud tedy někde uvidíte, že na tento únik někdo ukazuje jako na důkaz, vzpomeňte si, že to pravděpodobně byl nesmysl/nedorozumění.

Věříte na to, že v procesorech Intel (případně jejich čipsetu/platformě/Management Enginu) je schválně schovaný backdoor?

Zdroj: The Register