Včera večer bezpečnostní firmy informovaly o novém masivním útoku ransomwaru, který byl zahájen 27. června v odpoledních hodinách. Ačkoli je jde o globální akci, nejvíce jsou postiženy instituce v Ukrajině. Kromě řady různých soukromých firem byly zasaženy banky, energetické firmy, dopravní služby, ale také vláda. Podle Esetu k dalším výrazněji postiženým patří Itálie, Izrael či Srbsko. Avast uvádí, že rychle přibývají výskyty v Rusku, Indii, Francii, Španělsku a Nizozemsku. Ransomware řádí též ve střední Evropě. České republika je devátým nejvíce zasaženým státem. Bezpečnostní experti a expertky odhadují, že se jedná o variantu škodlivého kódu s názvem Petya.

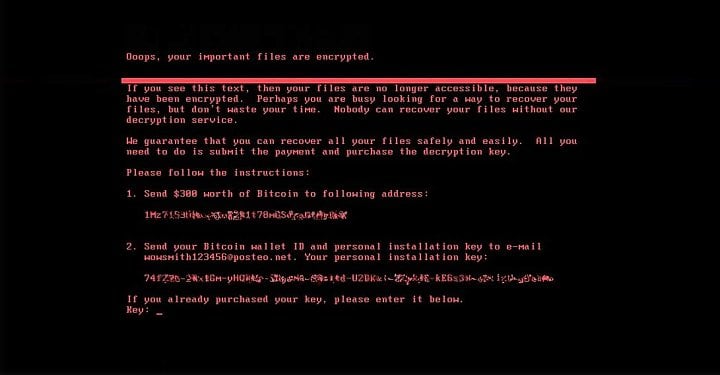

„Nový ransomware připomíná známý škodlivý kód Petya. Když se mu podaří infiltrovat do MBR (Master boot record), hlavního spouštěcího záznamu počítače, zašifruje celý disk. V opačném případě šifruje jednotlivé soubory, stejně jako ransomware Mischa,“ říká Robert Lipovský, analytik z Esetu. Podle této firmy je za data požadováno výkupné ve výši 300 dolarů. (Odpovídající částka je požadována v Bitcoinech.) Malware identifikuje jako Win32/Diskcoder.C Trojan.

„V současné době jsme zastavili 12 000 pokusů o útok této modifikace ransomwaru Petya, který zneužívá exploitu EternalBlue. Z našich dat také víme, že 38 milionů počítačů, které jsme zkontrolovali minulý týden, dosud nemají záplatovaný svůj software a jsou tedy potenciálně snadno zranitelné. Skutečný počet snadno napadnutelných počítačů ale bude ještě vyšší,“ uvádí Jakub Křoustek, bezpečnostní expert z Avastu.

https://twitter.com/FabianRODES/status/879751525379321856

Použité zranitelné místo

Ve hře je tedy opět díra v protokolu SMB, kterou nedávno zneužíval WannaCry. Záplata pro SMB je k dispozici od března, zjevně ale řada počítačů stále záplatována není. Mimochodem, Microsoft z Windows bude postupně odebírat protokol SMB1.

Nástroje využité při útoku

Současně je při útoku používán PsExec, nástroj na vzdálenou instalaci softwaru. Podle Check Pointu se do útoku možná zapojil také Loki Bot, jenž se zaměřuje na odcizování přihlašovacích údajů. Tímto malwarem se můžete nakazit přes upravený dokument RTF, jenž pomocí skriptu stáhne samotný malware. Zapojení Loki Botu je ale zatím nepotvrzené.

Průběh šíření infekce v lokální síti

Když Petya pronikne na počítač, proskenuje lokální síť pomocí žádosti protokolu ARP. Pomocí protokolu SMB pak komunikuje se stroji v této síti (které odpovídají), později zahájí ještě komunikaci pomocí protokolu HTTP. Komunikace končí v momentě, kdy jsou stroje zašifrovány. Takto v kostce průběh útoku popisuje Check Point.

Závěr

Snímek obrazovky počítače po napadení ransomwarem nám nabídl Avast. Aktuální informace na Twitteru sdílela mj. Kateryna Kruk, známá politická aktivistka a politoložka. V jednom příspěvku popisuje, že její otec nemohl na čerpací stanici natankovat palivo. Potíže mělo např. také kijevské metro, jež nepřijímalo platební karty.

Co dodat? Kybernetické útoky mohou vážně narušit běžný život. Svět se přitom zřejmě od posledního útoku nepoučil dostatečně a instalace záplat je stále podceňována. Podceňovány mohou být také některé zásady bezpečnosti.

https://twitter.com/Kateryna_Kruk/status/879692374435385344

https://twitter.com/GicAriana/status/879684427273711617

https://twitter.com/Kateryna_Kruk/status/879693364177887233

https://twitter.com/Kateryna_Kruk/status/879691513638391808

https://twitter.com/Kateryna_Kruk/status/879684163217088514

Mimochodem, pamatujete na Microsoft, který nedávno uvolnil určité záplaty také pro své nepodporované operační systémy Windows Vista a XP? Tvrdil, že ví o blížícím se útoku. Jednalo se o opatření namířené právě proti včerejšímu globálnímu výskytu modifikovaného ransomwaru Petya? To zatím nevíme.