Chyby (ve firmwaru?) procesorů Ryzen a Epyc

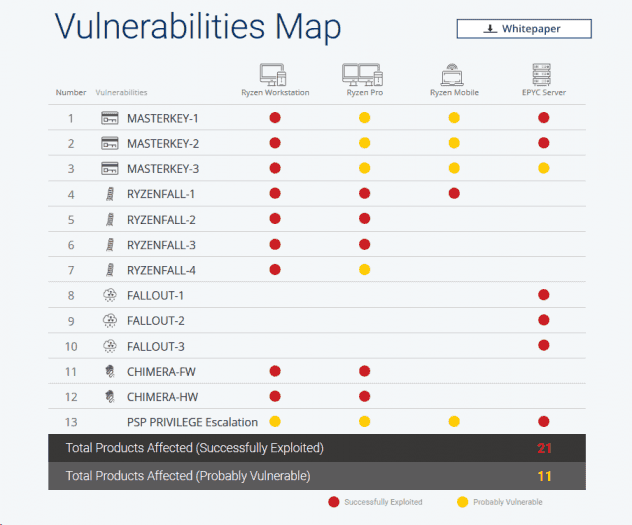

Chyby jsou celkem čtyři (každá však s různými variantami, takže bylo publikováno také číslo 13) a ohlásila je doposud neznámá bezpečnostní firma CTS-Labs. Není úplně jasné, zda jde v některých případech o chyby hardwaru, pravděpodobné jde spíš o chyby v ovladačích nebo firmwaru. Ve zveřejněném whitepaperu totiž nejsou konkrétní mechanismy popsané. Má ale jít o čtyři chyby, útočící buď na čipové sady X370/B350/A320 nebo AMD Secure Processor (neboli také PSP) v procesorech Ryzen a Epyc a umožňují spuštění kódu na tomto koprocesoru nebo čipsetu.

Tím by byly podobné útokům na Intel ME, kdy zranitelnost dovoluje malwaru dostat se pod úroveň operačního systému. Zdá se, že všechny tyto zranitelnosti vyžadují od útočníka privilegovaný administrátorský přístup k systému, což omezuje jejich závažnost. V případě nějakého jiného bezpečnostního průlomu ale hrozí prohloubením infekce do firmwaru stroje, kde je malware těžší odhalit.

První z chyb dostala (jak je dnes móda) jméno MasterKey a umožňuje napadením Secure Processoru deaktivovat některé bezpečnostní funkce, jako například šifrování virtuálních strojů SEV. Exploit ale vyžaduje, aby uživatel nahrál do desky upravený BIOS (respektive UEFI), a tudíž je riziko poměrně nízké. Možná je ale na čase dávat pozor na aktualizace přicházející z nedůvěryhodných zdrojů. Pokud deska vyžaduje podepsaný firmware, mělo by to tento útok znemožnit. Útok se týká Epycu i Ryzenů.

Druhý exploit nazvaný Ryzenfall zřejmě používá slabé místo nějakého ovladače (jako podmínka je uveden podepsaný ovladač od výrobce) a také dokáže útočníkovi dodat přístup do Secure Processoru a provést v něm nějaký kód. Exploit by údajně měl umožňovat přístup do běžně zapovězených oblastí paměti například SMM režimu, nebo prolomení Windows Isolated User Mode a Isolated Kernel Mode. Útočník ale opět musí nejprve mít administrátorský přístup, tedy dostat se do situace, kdy již má napadený systém pod kontrolou. Třetí chyba Fallout je zřejmě prakticky stejná, ale útočí na zavaděč (bootloader) Secure Processoru. Díra je patrně opět zprostředkována ovladačem, což by mělo umožnit poměrně rychlou opravu, a i zde je nutné mít nejprve administrátorský přístup. Fallout se týká jen Epycu, zatímco Ryzenfall jen Ryzenů.

Čtvrtá chyba Chimera je možná nejzajímavější, směřuje na čipovou sadu Promontory (B350, X370, A320), tedy jen na platformu AM4. Nebezpečím je zde spuštění útočného kódu na procesorovém jádře použitém uvnitř tohoto čipsetu. CTS-Labs toto označuje jako backdoor a označuje čipset za nebezpečný, jelikož má jít o licencovaný design firmy ASMedia, ovšem v dokumentu pro to nejsou nějaké důkazy, takže těžko mít jistou, zda zde není situace trošku dramatizována (některá místa v PDF působí jak senzacechtivá a dost možná zavádějící, informace o backdoorech je například uváděna v souvislosti s routery Asusu, což je úplně jiný produkt). Škodlivý kód v čipsetu by ale vzhledem k funkcím této komponenty mohl mít přístup k síťovému provozu, paměti, i třeba klávesnici. Opět ale jde o útok vyžadující administrátorský přístup k systému a zřejmě konkrétní ovladač podepsaný od výrobce, jehož opravou by tedy přístup měl být také zamezen.

Podezřelé okolnosti

AMD zatím nebylo schopné existenci chyb potvrdit, ani sdělit nějaký plán nebo odhad, kdy budou dostupné opravy. CTS-Labs mu totiž poskytlo pouze 24hodinovou lhůtu před zveřejněním. To je jemně řečeno neobvyklé a velmi nedostatečné, standard je 90 dní a v případě chyb Spectre a Meltdown nastalo odhalení až více než po půl roce. Tato politika se označuje jako „zodpovědné odhalení chyb“, právě proto, že dává čas na opravu zranitelností předtím, než se informace dostane ven a může být zneužita. Navíc se zdá (tvrdí to například AnandTech), že firma pravděpodobně předběžně informovala média, aby si zajistila maximální publicitu, a snad některé oslovila dokonce ještě před zpravením AMD coby výrobce. To uvádí, že tato hlášení nyní analyzuje a přidalo obvyklé ujištění, že bezpečnost staví na první místo. V oficiálním prohlášení také upozorňuje na absenci standardní lhůty umožňující opravu chyb. Prohlášení má být aktualizováno, až bude mít firma více informací, takže na se dívejte na tuto stránku, pokud chcete sledovat status oprav.

We have just received a report from a company called CTS Labs claiming there are potential security vulnerabilities related to certain of our processors. We are actively investigating and analyzing its findings. This company was previously unknown to AMD and we find it unusual for a security firm to publish its research to the press without providing a reasonable amount of time for the company to investigate and address its findings. At AMD, security is a top priority and we are continually working to ensure the safety of our users as potential new risks arise. We will update this blog as news develops.

Kupodivu se zdá, že CTS-Labs konzultovalo zranitelnosti s jinou bezpečnostní firmou Trail of Bits týden předem. Cílem zřejmě bylo, aby je tato renomovanější společnost před odhalením potvrdila (což dává reportu důvěryhodnost), ale celou tuto dobu se CTS-Labs nevysvětlitelně bránila tomu, konzultovat AMD a požádat o potvrzení je, což by byl standardní postup.

Spekulantská firma v pozadí?

Indicií, že zde místo standardního bezpečnostního výzkumu jde o nekalé záměry, je docela dost. O samotné firmě zatím nikdo neslyšel, založena byla loni a „AMDFlaws“ je její první publikace. Závažná indikace neupřímnosti je už to, že firma dala na opravu chyb jen 24 hodin místo standardních 90 dní. Nezvyklé také je, že CTS-Labs neodpovídá na otázky a komunikuje za ni PR agentura, doménu má zase zaregistrovanou přes proxy. Zároveň po odhaleních chyb se také vynořila investiční poradenská firma Viceroy Research (také informovaná předem) se zprávou bombasticky pojmenovanou „Nekrolog“ hovořící o tom, že AMD na základě těchto chyb zkrachuje a že reálná hodnota akcií je nula. Viceroy Research měl vystoupit na CNBC, ale to bylo nakonec zrušeno, asi právě pro podezření z manipulace. Viceroy údajně v minulosti podobně „útočil“ na akcie firem v Jihoafrické republice.

Asi nejpodezřelejším ukazatelem nicméně je klauzule v „disclaimeru“, tedy v různých legálních poznámkách, kterými se firmy brání možným právním problémům. V této sekci je totiž uvedeno, že CTS-Labs může mít přímo nebo nepřímo finanční prospěch na tom, jak se změní ceny některých dotčených cenných papírů. U seriózní bezpečnostní firmy by se přitom dalo čekat spíš opak, takže firma v podstatě přiznává, že má zájem na snížení ceny akcií AMD. Přitom se zároveň zdá, že její CFO předtím pracoval nebo stále pracuje v investičním fondu a také některé dokumenty na webu firmy prozrazují formulacemi finanční a nikoliv IT pozadí. V disclaimeru je dokonce uvedena i standardní zodpovědnosti se zříkající klauzule, že „nejde o investiční doporučení“, což také není prvek typický v bezpečnostním výzkumu.

CTS is a research organization. This website is intended for general information and educational purposes. This website does not offer the reader any recommendations or professional advice. The opinions expressed in this report are not investment advice nor should they be construed as investment advice or any recommendation of any kind. (...)

(...) Although we have a good faith belief in our analysis and believe it to be objective and unbiased, you are advised that we may have, either directly or indirectly, an economic interest in the performance of the securities of the companies whose products are the subject of our reports.

A právě subjekty ve finančním sektoru by pomocí podobné manipulace mohly vydělat, pokud by se jim podařilo vyvolat paniku a předtím provedly spekulaci na pokles ve velkém měřítku. V tomto období byl údajně zaregistrován nadprůměrný objem obchodů s opcemi akcií AMD, který by mohl takovou manipulaci provázet. Chování firmy CTS-Labs – zvlášť v kontrastu s tím, jak byl řešen Meltdown a Spectre – budí silné podezření, že průběh odhalení těchto údajných chyb byl zvolen hlavně s cílem manipulovat cenou akcií. To je asi pravděpodobnější vysvětlení, než že by šlo třeba o objednávku na diskreditaci AMD od konkurenta. To zmiňujeme proto, že se asi objeví spekulace jdoucí tímto směrem. Ale je asi silně nepravděpodobné, že by si například Intel dovolil tak okatou manipulaci. Ta by mu ostatně po provalení víc uškodila než pomohla, takže Intel bych zde nepodezříval.