Využije k tomu děravého routeru. Můžete mít zabezpečený operační systém, ale zranitelné a málokdy opravované síťové prvky vás mohou kompromitovat. Soukup si vybral D-Link DIR-100, kterému lze jedním příkazem vzdáleně změnit nastavení DNS serveru. Tj. uživatel zadá do prohlížeče adresu (například. seznam.cz), ale podvržený DNS jej přesměruje jinam.

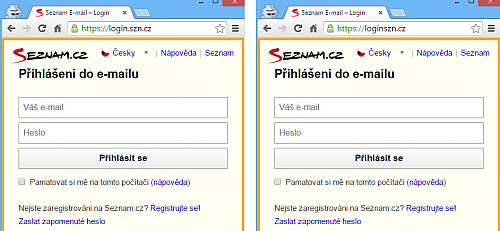

Pravá a falešná přihlašovací stránka Seznamu, liší se jen tečkou v adrese

Druhým problém se týká stránek, které nepoužívají HTTPS, ale jen obyčejné HTTP (ano, víme, i Cnews.cz). Nešifrovaný web je možné po cestě upravit, změnit jeho obsah. Například jeho reklamy vyměnit za jiné (vlastní a na nich pak vydělávat). Nebo je možné na stránku vložit odkaz vedoucí k phishingové stránce.

Soukup takto upravil titulku Seznamu, do jejíž horní lišty vložil odkaz Nepřečtené emaily: 3. Ten vede na jeho vlastní stránku, kde zachytí uživatelské jméno a heslo uživatele, který se bude chtít přihlásit, aby si ty e-maily přečetl.

Stejný postup lze využít i u Centra/Atlasu. Nejnavštěvovanější české portály nemají zabezpečenou titulní stránku, takže jimi můžou útočníci manipulovat. A jakmile dostanou přístup k e-mailových stránkám, mohou si získat přístupová hesla i z Facebook a jiných služeb díky dialogům pro obnovení hesla. Seznam ani Centrum navíc nemají dvoufaktorové ověřování k e-mailu, takže skutečně stačí znát jen jméno a heslo.

Celý detailní postup hacku si můžete přečíst na webu souki.cz. V něm se dozvíte, jak probíhá sken vhodných IP adres a jaké příkazy zadávat.