Základem celého pokusu je předpoklad, že styl, kterým uživatel píše na dotykové obrazovce tabletu nebo telefonu, vykazuje určité stálé vzorce. V principu by tedy mělo být možné vyvodit z pohybů zachycených senzory, jakou „klávesu“ člověk na zařízení stisknul. Aplikace, které je umožněno číst data ze senzorů, tak může zprostředkovaně sledovat stisknuté znaky, i když je spuštěná na pozadí a operační systém jí od údajů o zaznamenaných dotycích odřízl, například proto, aby v jiné aplikaci mohl uživatel „bezpečně“ zadat přístupové údaje nebo vytočit číslo.

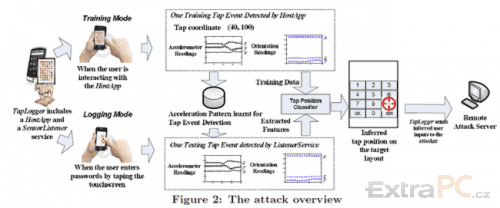

Program TapLogger, který vědci v rámci experimentu vytvořili pro operační systém Android, pracuje ve dvou režimech. Jelikož je nejprve potřeba získat interpretační klíč k pohybům uživatele, maskuje se škodlivý kód v běžné aplikaci. Při jejím běhu jsou k dispozici jak údaje z pohybových senzorů, tak přímý dotykový vstup, a jejím prostřednictvím lze tedy vytvořit databázi pohybů, provázejících psaní.

Data z režimu učení pak používá útočný režim, který se aktivuje, je-li aplikace spuštěná na pozadí. Program v něm analyzuje data ze senzorů a hledá vzorce, který odpovídají tomu, co se naučil při běhu v režimu učení. Pak již jen zbývá odposlechnutá data nějak odeslat ze zařízení.

Výhodou postupu je samozřejmě, že se nespoléhá na zranitelnost kódu operačního systému a nelze jej tedy odstavit rychlou opravou. Jeho nasazení však komplikuje potřeba statistické analýzy dat a obtížnost rozeznávání (problémem jsou zejména blízko sebe ležící tlačítka). Při pokusech měl software nicméně poměrně slušnou úspěšnost jak při simulovaném odposlouchávání vytáčených čísel, tak při pokusu o krádež zadávaného hesla.

Závěr celého experimentu je poměrně jasný – senzory telefonů a tabletů je nutné důsledně podřídit bezpečnostní politice operačního systému a začít řešit, které programy k ním smějí mít přístup a za jakých podmínek. Dle autorů experimentu má však stále význam i obecná opatrnost, v tomto případě zejména časté střídání hesel a jejich dostatečná délka.

Zdroje: Pennsylvania State University, V3.co.uk