Zpravodajství z CES 2018 na chvíli přerušíme, jelikož tu máme další závažnou informaci bezpečnostního rázu. Začátek roku byl na ně opravdu bohatý. Po problému s fTPM u procesorů AMD a masivním průšvihu s hardwarovými zranitelnostmi Meltdown a Spectre je tu ještě sice triviální, ale o to horší bezpečnostní díra v síťových úložištích od Western Digital. Nejde bohužel o nic malého, ale o doslova otevřená vrata. Pokud nějaké z těchto zařízení vlastníte, určitě byste o ní měli vědět.

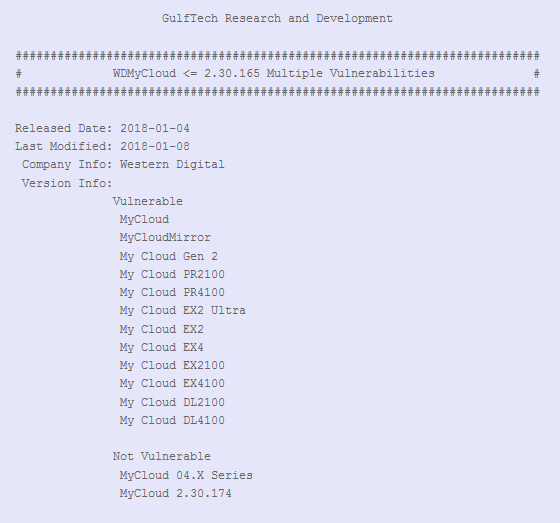

Problém se týká několika modelů Western Digitalu z řady My Cloud (a My Cloud Mirror): My Cloud Gen 2, My Cloud EX2, My Cloud EX2 Ultra, My Cloud PR2100, My Cloud PR4100, My Cloud EX4, My Cloud EX2100, My Cloud EX4100, My Cloud DL2100 a My Cloud DL4100 plus MyCloud a MyCloudMirror (tam zřejmě jen s firmwarem 2.30.165 nebo starším).

Backdoor v NAS nelze vypnout

Tyto výrobky obsahují z výroby doslova „backdoor“. Jejich firmware má ve výchozím stavu nevypnutelně otevřen vzdálený administrátorský přístup, ke kterému se může kdokoli přihlásit předem nadefinovaným přihlašovacím jménem a heslem, které je společné pro všechny disky. Tento login nelze zdá se nijak zakázat, ani změnit přihlašovací jméno a heslo. Ony přihlašovací údaje jsou teď bohužel veřejně známé. Ovšem i kdyby nebyly, zdá se, že nebylo nijak obtížné je z kódu zařízení dostat.

Toto znamená, že zařízení My Cloud jsou na síti otevřená širokým masám útočníků, a to i nijak technicky zdatných „script kiddies“. Pokud nějaký My Cloud vlastníte nebo spravujete, měli byste zajistit, aby se k němu nemohl po síti připojit nikdo zvenčí a nikdo nedůvěryhodný, rozhodně by neměla být dosažitelná z internetu. Útočník pomocí těchto údajů může zdá se stahovat soubory, ale výzkumník, který chyby odhalil, byl schopen dostat i plný přístup („root“) díky dalším slabým místům. Tudíž hrozí i kompletní ovládnutí zařízení. Útok se podle autora dá realizovat i automaticky, takže je možné vytvořit tzv. červa, který bude tyto NAS automaticky napadat a samovolně se šířit, případně z nich budovat botnet. Realizovatelné to zřejmě má být i například skrze útočnou stránku, kterou by uživatel navštívil na jiném PC v síti. K útoku stačí narafičit v HTML patřičně upravený tag image nebo iframe.

Firmware byl původně od D-Linku. Ten díru odstranil v roce 2014

Mimochodem, chyba byla vystopována do softwaru ShareCenter na NASu D-Link DNS-320L. Zařízení My Cloud zdá se používají firmware odvozený od tohoto zařízení a také tento D-Link byl vystavený riziku se stejným backdoorem. Ovšem D-Link již problém odstranil roku 2014, zatímco u WD přetrvává.

Stejný výzkumník odhalil ve firmwaru i řadu dalších slabých míst. Lze z něj například vymámit seznam uživatelů nebo mu bez jakékoli autentizace měnit jazyková nastavení a tím zkomplikovat práci uživatelům (například přepnutím rozhraní do čínštiny). Zařízení je náchylné i na útoky cross-site request forgery a command injection. A dále má i závažný problém v tom, že se na něj dá zvenčí bez restrikcí nahrát jakýkoli soubor. Podrobnosti naleznete v detailním popisu chyb zde.

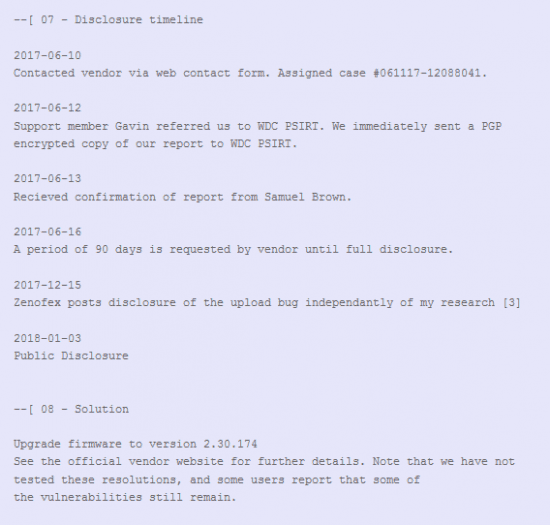

Ovšem zejména nevyhnutelný backdoor představuje bezpečnostní díru extrémně závažnou. Je dost nešťastné, že se informace dostaly ven, ovšem riziko by i bez jejich publikace bylo velké. Nálezce poctivě informoval Western Digital a firma si vyžádala 90denní lhůtu. To ovšem bylo už v polovině června. Některé z jím nalezených chyb ovšem byly publikovány i nezávisle a zřejmé i proto se autor rozhodl po víc než půl roce (3. ledna) zranitelnost zveřejnit, když byla 90denní lhůta víc než dvojnásobně překročena. Zdá se, že alespoň pro některá zařízení je nyní k dispozici update na firmware 2.3.174 (chyby byly nalezeny ve verzi 2.30.165), ovšem dle některých uživatelů nejsou minimálně některé problémy odstraněny a tudíž není jasné, zda WD tento update backdoor skutečně vyřešil.

Snad alespoň zveřejnění přiměje výrobce vydat aktualizace firmware, které by napevno nastavený backdoor i ostatní chyby odstranily. Do té doby bude asi používání My Cloudů bezpečné jen při odpojení od sítě (což u NAS dost popírá smysl zařízení), vzhledem k tomu, že útok může spustit exploit i z webu navštíveného jiným počítačem zřejmě i v lokální síti. Bohužel, toto není první případ, kdy se WD ukazuje jako firma s nedostatečně kvalitním softwarovým týmem. Velké množství bezpečnostních problémů bylo ve firmwaru stejných NAS nalezeno už loni na jaře.

Snad alespoň zveřejnění přiměje výrobce vydat aktualizace firmware, které by napevno nastavený backdoor i ostatní chyby odstranily. Do té doby bude asi používání My Cloudů bezpečné jen při odpojení od sítě (což u NAS dost popírá smysl zařízení), vzhledem k tomu, že útok může spustit exploit i z webu navštíveného jiným počítačem zřejmě i v lokální síti. Bohužel, toto není první případ, kdy se WD ukazuje jako firma s nedostatečně kvalitním softwarovým týmem. Velké množství bezpečnostních problémů bylo ve firmwaru stejných NAS nalezeno už loni na jaře.