Zásluhou bezpečnostních problémů nebo rovnou chyb v procesorech se letos docela dost věnujeme věci, která v posledních letech moc středem pozornosti nebyla: mikrokódům procesorů a jejich aktualizacím. Tyto de facto firmwary letos potřebovaly náhlou aktualizaci kvůli chybě Spectre (přesněji Spectre v2) a jak se ukázalo, v dnešním ekosystému závislém na výrobcích desek a počítačů distribuce trvala hodně dlouho. Ale sotva se podařilo (často spíš zásluhou distribuce přes operační systém než přes BIOSy) aktualizace poskytnout pro většinu relevantních počítačů, už se tak trochu může začít znovu. Intel totiž teď vydal další kolečko mikrokódů zaměřených proti spekulativním útokům, takže pokud máte rádi všechno posichrované a tip-ťop, budete aktualizaci muset řešit opět.

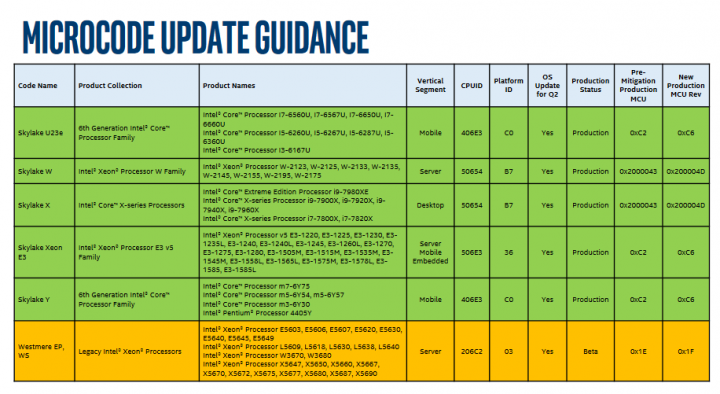

K 22. červnu vydal Intel novou verzi dokumentu popisujícího aktualizace mikrokódů a ukázalo se, že v něm uvádí nové verze proti těm, které na jaře (víceméně hotovo bylo v dubnu) vyšly k obraně proti Spectre v2. Například v případě procesorů Sandy Bridge jste po poslední opravě skončili s mikrokódem ve verzi „2D“, který již měl implementované nové funkce proti Spectre v2 (instalaci jsme tehdy i vyzkoušeli). Nynější dokument ale již verzi 2D uvádí jako starší a jako novou s aktuálními opravami uvádí „2E“. Takovéto popostrčení čísla verze by mělo nastat zřejmě u všech CPU, která dostala předchozí aktualizaci. Až po Sandy Bridge by již tyto nové verze měly mít hotový „produkční“ status, starší Nehalemy/Lynnfieldy/Westmere a mobilní SoC Broxton jsou zatím ve stádiu Beta. To znamená, že Intel jejich mikrokód zatím teprv dal výrobcům desek k validaci, ale ještě nebyl vydán. Pro nejnovější CPU jinak tyto aktualizace asi byly vydané dříve, ale tehdy jsme to nezaznamenali.

Ochrana proti Spectre v4

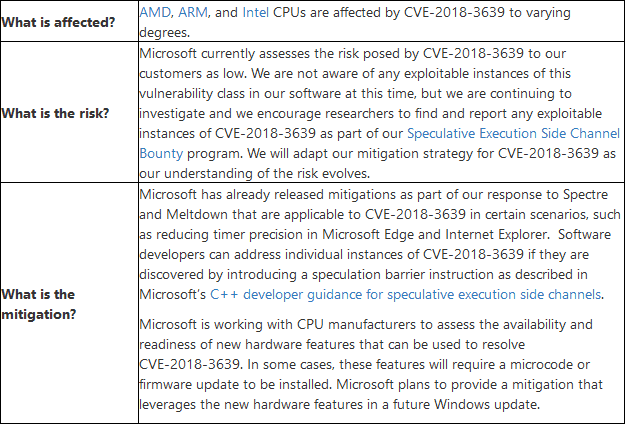

Nová verze by pravděpodobně měla implementovat další podobné ochranné funkce, které do arzenálu mezitím přibyly s chybou „Spectre v4“, jinak též Speculative Store Bypass. Tato chyba útočí na spekulativní vykonávání operací v paměťovém subsystému a jako jednu z ochran výrobci procesorů implementovali funkci SSBD (Speculative Store Bypass Disable), kterou budou moci operační systémy zavolat a pomocí ní zamezit spekulativnímu provádění čtení a zápisů do RAM. To znemožní provést útok Spectre v4 za cenu ztráty výkonu. Procesory Intel zřejmě předtím nedávaly možnost, jak tento povel z OS předat, proto pro implementaci musel být aktualizován mikrokód CPU a tato úprava zřejmě dorazila právě v této nové vlně mikrokódů. U čipů AMD nebylo o aktualizacích zatím nic řečeno, je možné, že již takovou funkci exponovanou měly předtím.

Uživatelé budou jako minule ještě muset počkat, až jim mikrokód od Intelu zabalí výrobce počítače či desky do BIOSu, který poté nainstalují. Distribuce až ke koncovým uživatelům tedy bude opět ještě nějakou dobu trvat, ovšem tyto nové mikrokódy by se asi opět mohly dát sehnat i přes aktualizaci operačního systému, minimálně na Linuxu. Ale i Microsoft nyní začal být co do aktualizací mikrokódů aktivnější, takže by se snad mohl přidat.

Nynější update by měl být méně důležitý než posledně

V tomto případě by ale naštěstí neměl být velký problém, ani kdybyste aktualizaci nedostali. Proč? Zatímco v případě útoku Spectre v2 jsou nové funkce dodané aktualizacemi CPU regulérní součástí obrany proti zneužití této chyby a bez nich máte nižší stupeň ochrany, v tomto případě je to jiné. Funkce SSBD není ve výchozím nastavení operačních systémů pro ochranu proti chybě Spectre v4/Speculative Store Bypass standardně používána. Představuje volitelnou možnost pro náročnějšího či více nedůvěřivého uživatele. Ve výchozím stavu operační systémy včetně Windows i Linuxu používají jen úpravy softwaru bez využití funkce SSBD a jak Intel, tak AMD ji doporučují nechat neaktivní. Většina uživatelů, kteří nehodlají nasadit paranoidnější/nepraktičtější úroveň zabezpečení, proto podporu SSBD v procesoru zatím nepotřebuje. A tudíž nepotřebuje nutně ani tuto aktualizaci mikrokódu – pokud v ní tedy nejsou zahrnuté i další opravy bezpečnostních děr, o kterých zatím nevíme.

Stejně jako funkce IBRS/IPBP/STIBP pro chybě Spectre v2 ani SSBD proti Spectre v4 sama o sobě svou přítomností na CPU nemá snižovat výkon nebo vytvářet problémy. Dokud ji operační systém nebude volat, nebude chod systému ovlivňovat. Instalace této aktualizace do CPU by tudíž měla být bezpečná a není se jí třeba bát – samozřejmě tedy za předpokladu, že se implementace neukáže chybná, jako se to stalo v zimě. Aktualizace mikrokódu každopádně nemodifikuje procesor trvale (CPU si ji nahrává při každém spuštění znovu), takže instalaci je v případě potřeby možné vrátit zpět.