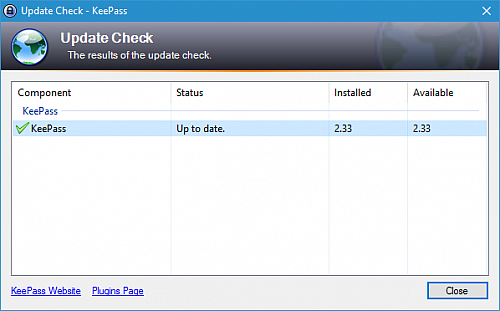

KeePass 2 je zranitelný v dialogu pro aktualizaci

Bogner to prezentoval na příkladu, kdy KeePass 2 donutil ukázat, že vyšla nová verze a modifikoval stránku s odkazem pro stažení. Řešení by bylo přejít na šifrovaný protokol HTTPS nebo automatickou aktualizaci zrušit.

" frameborder="0" height="480" width="640">

Sám autor KeePassu Dominik Reichl chybu bagatelizuje. Uživatel je po prvním spuštění softwaru vyzván, aby si případnou kontrolu nové verze ručně zapnul (není to výchozí nastavení). Navíc přes HTTP dochází jen ke kontrole nové verze, nic se automaticky neinstaluje. Uživatel se pouze dostane na stránku se stažením, ale instalaci musí provést ručně.

Tento krok má Reichl pojištěn tím, že spustitelné soubory i instalátor digitálně podepsal, takže si pokročilí uživatelé mohou ověřit, že jde o původní soubory. Přesto od verze 2.34 (aktuální je 2.33) bude digitálně podepsána i informace o dostupnosti nové verze. KeePass pak všechny modifikované soubory rovnou odmítne.